# Inleiding

In de praktijk zien we heel vaak een verkeerd gebruik van network protocol analyzers.

Aan de hand van een vergelijking zal ik proberen het correct gebruik van een network protocol analyzer uit te leggen. In een bos vermoed je de aanwezigheid van een schimmel die bepaalde planten aantast. Om een beter beeld te verkrijgen omtrent de omvang van de huidige schade zal je over het bos met een drone vliegen en zo de aangetaste planten in kaart brengen. Nadien zal je de deze aangetaste planten bestuderen via een microscoop om meer informatie te verzamelen omtrent de specifieke schimmel. Eenmaal je voldoende kennis hebt omtrent deze schimmel kan je preventieve en curatieve maatregelen nemen om deze schimmel te bestrijden.

In deze vergelijking is de microscoop een network protocol analyzer en de drone een SIEM. De initiële stap bij het onderzoek naar cybersecurity threats zal dus nooit het gebruik van een network protocol analyzer zijn!

# SIEM versus Network Protocol Analyzer

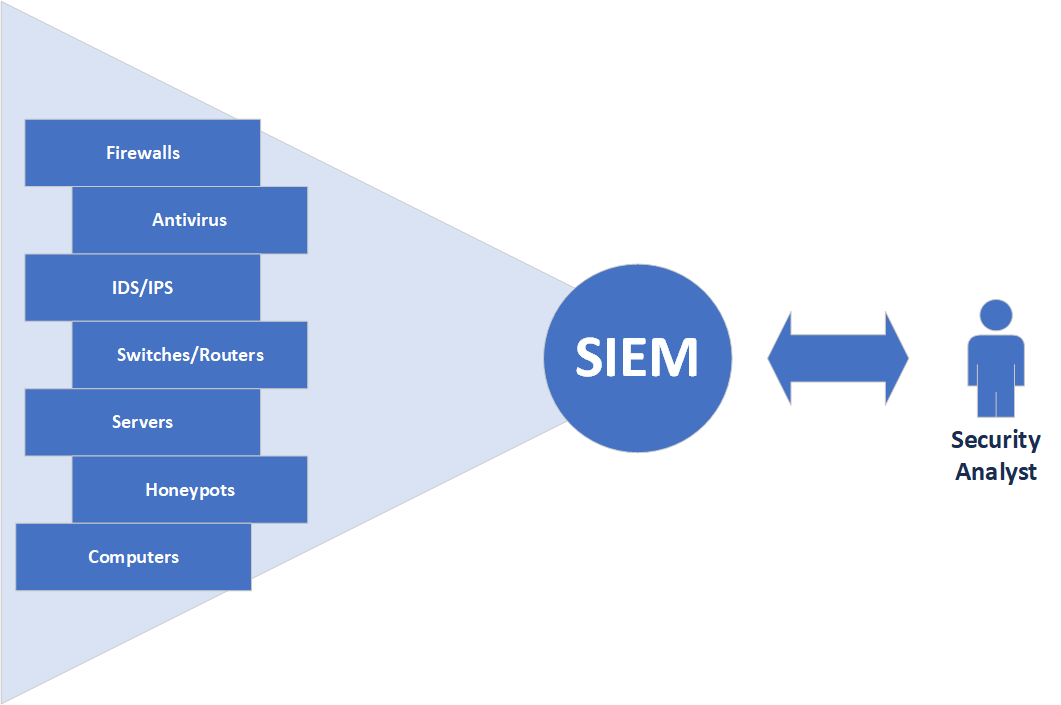

Een SIEM (Security Information and Event Management) is software of een service die gegevens van verschillende applicaties en apparatuur centraal verzamelt, analyseert en visualiseert.

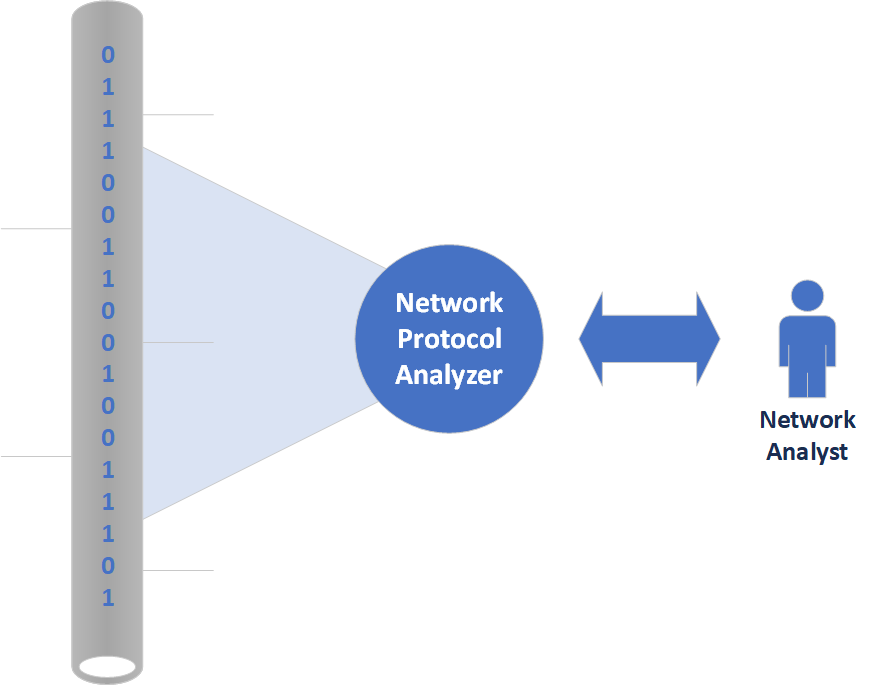

Een network protocol analyzer is software of een service die netwerkverkeer capteert, analyseert en visualiseert.

Een SIEM wordt hoofdzakelijk gebruikt in de context van cybersecurity threats. Een network protocol analyzer daarentegen kan ruimer ingezet worden. Vaak wordt een network protocol analyzer gebruikt bij troubleshooting. (Problemen met de performantie van het netwerk, ... )

# Cyber Kill Chain Model

Om een cybersecurity gerelateerde activiteit voor te stellen, maak je vaak gebruik van het Cyber Kill Chain Model.

Meer info omtrent dit model vindt u op volgende link (opens new window).

Bij welke onderdelen van het Cyber Kill Chain Model kan er netwerkverkeer gegenereerd worden? Probeer ook een omschrijving te geven van het netwerkverkeer.

- Reconnaissance:

- Weaponization:

- Delivery:

- Exploitation:

- Installation:

- Command and Control:

- Actions on Objective:

Waarschuwing

Het analyseren van netwerkverkeer is niet zonder risico. Je kan bestanden extraheren uit netwerkverkeer.

Indien een bestand malware bevat, kan dit tot ongewenste consequenties leiden.

Enige voorzichtigheid is hierbij wel geboden.

Als preventieve maatregel kan je opteren voor een volledig gescheiden omgeving om netwerkanalyses uit te voeren.